Mise en place de l’authentification unique (SSO).

Authentification via le SSO.

Monotype Fonts peut être intégré à divers services de SSO tels que ADFS, Okta et autres, permettant ainsi à vos utilisateurs de se connecter via votre page interne de SSO en utilisant les identifiants réseau de votre entreprise. Les utilisateurs peuvent également se connecter via le SSO à partir du site enterprise.monotype.com.

Dans cet article, nous examinerons la mise en place du SSO via les plateformes suivantes :

ADFS.

Voyons comment vous pouvez établir une connexion sécurisée entre Monotype Fonts et le serveur ADFS (Active Directory Federation Service) de votre entreprise pour permettre une authentification sans mot de passe, ce qui rend l’intégration plus rapide et plus facile.

-

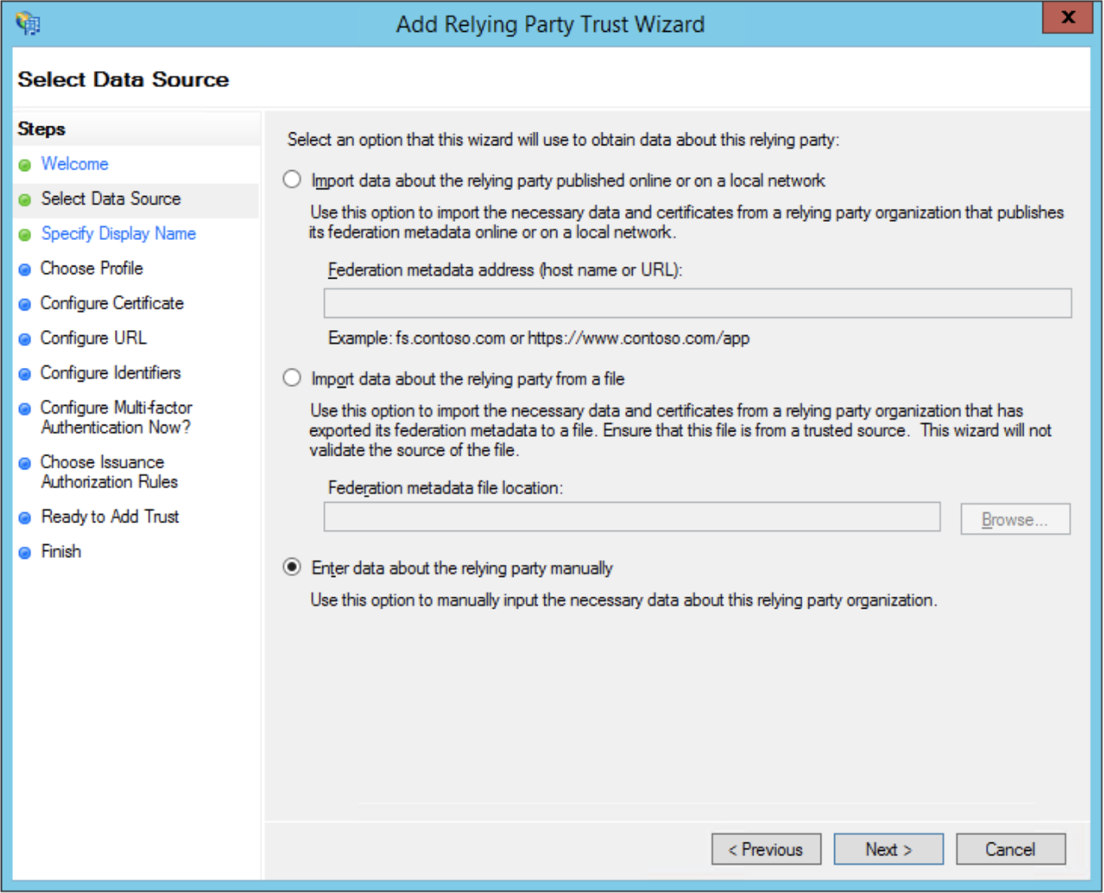

Cliquez sur Select Data Source et sélectionnez Enter data about the relying party manually.

-

Attribuez un Display Name.

-

Sélectionnez ADFS profile. L’attribution d’un certificat facultatif n’est pas nécessaire.

-

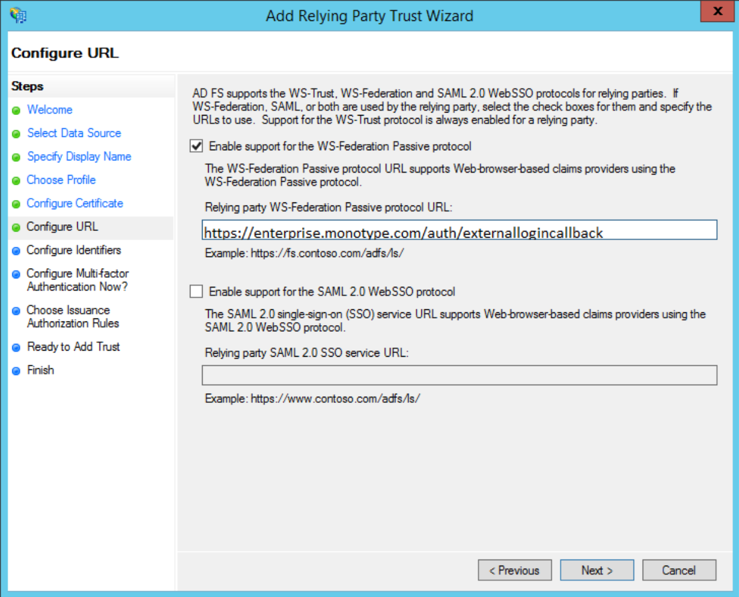

Choisissez Enable support for the WS-Federation Passive Protocol URL et utilisez l’URL suivant :

https://enterprise.monotype.com/auth/external

-

Cliquez sur Configure Identifiers et collez ce qui suit dans le champ Relying party trust identifiers :

https://enterprise.monotype.com/auth/external

Note: Please reach out to our Support team to provide a unique callback URL. -

Vous pouvez, si vous le souhaitez, choisir d’attribuer une autorisation multifactorielle, ou sauter cette étape entièrement.

-

Choisissez Permit all users in Authorization Rules.

-

Assurez-vous de vérifier – Open the Edit Claim Rules dialog for this relying party trust when the wizard closes.

-

Dans la boîte de dialogue Edit Claim Rules, cliquez sur Add rule.

-

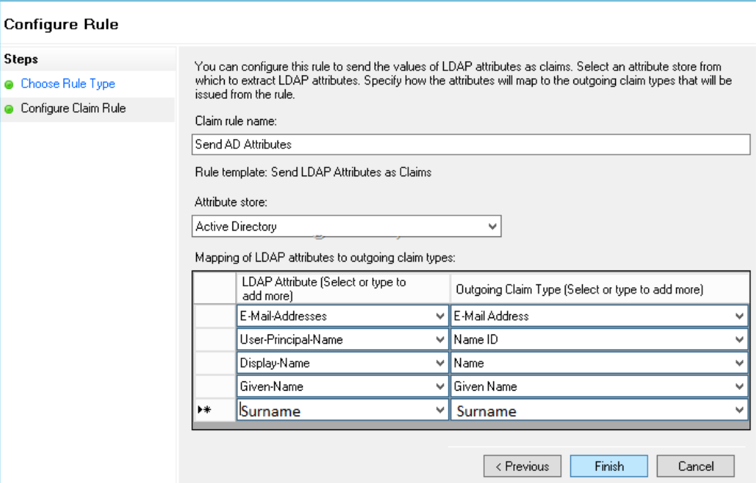

Utilisez le modèle Send LDAP Attributes as Claims.

-

Configurez la règle de réclamation comme suit :

-

Cliquez sur Finish.

Une fois que l’ADFS est mis en place et que la connexion sécurisée entre Monotype et l’ADFS est établie, vos utilisateurs pourront se connecter via le SSO.

Okta.

Suivez les étapes décrites ci-dessous pour intégrer Monotype Fonts à l’Okta de votre entreprise afin de permettre une authentification sans mot de passe :

-

Avant de commencer, assurez-vous que vous disposez des droits d’application ou d’administration dans Okta.

-

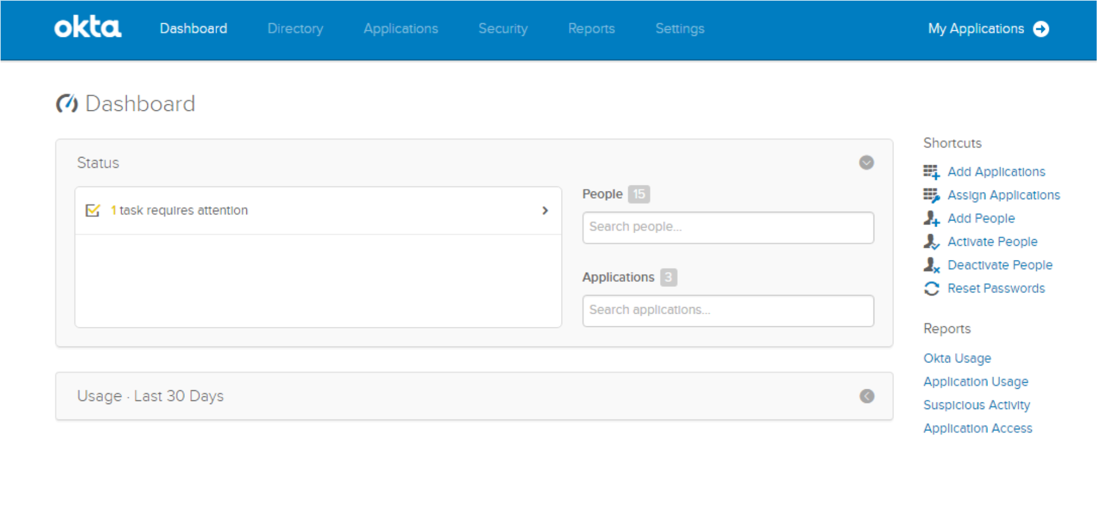

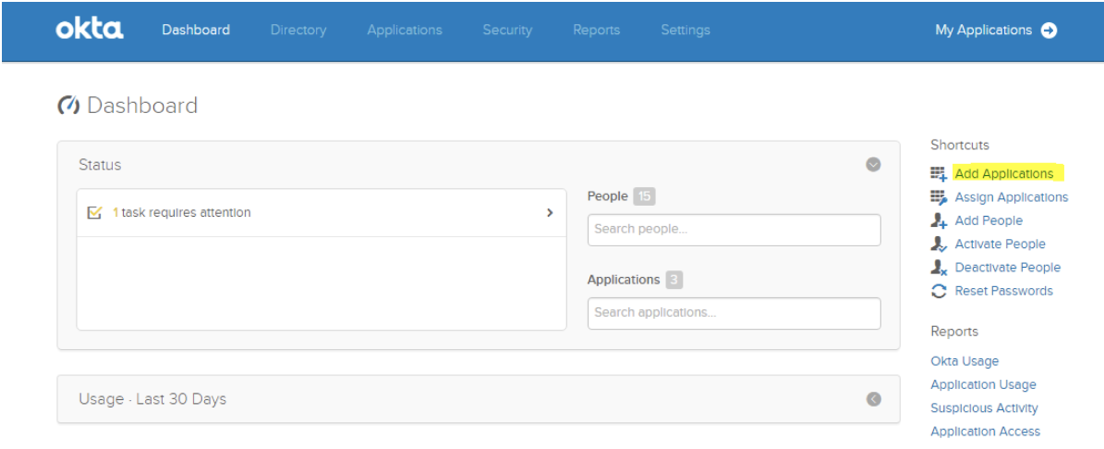

Connectez-vous à votre application Okta avec les identifiants admin et naviguez jusqu’à la page du tableau de bord de l’administration.

-

Assurez-vous que l’interface utilisateur est en mode Classic UI, et non en mode Developer Console.

-

Cliquez sur Add Applications dans le menu Shortcuts.

-

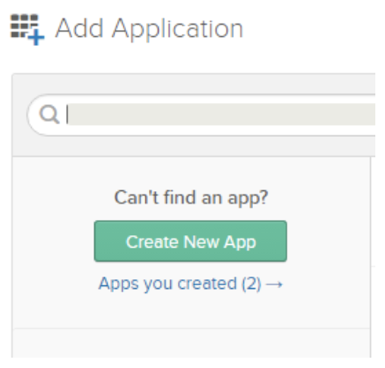

Cliquez sur Create New App dans la barre latérale gauche.

-

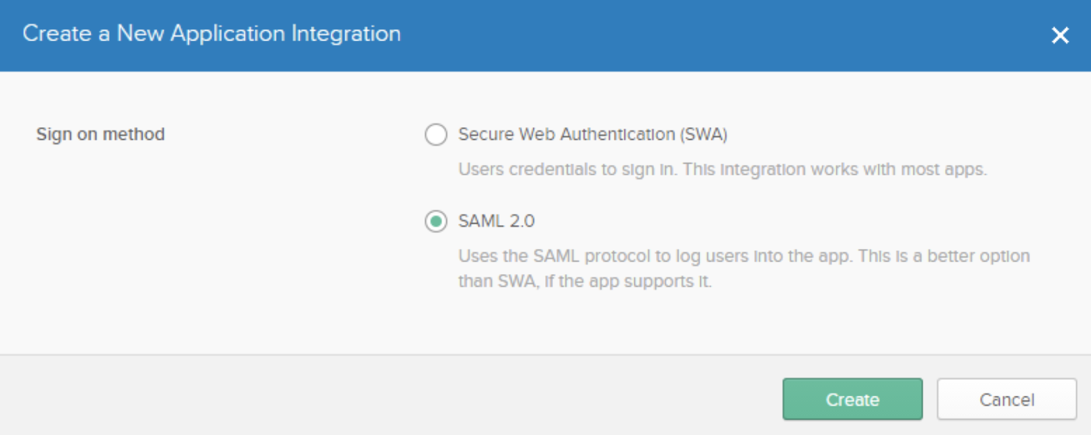

Sélectionnez la méthode de connexion SAML 2.0 et cliquez sur Create.

-

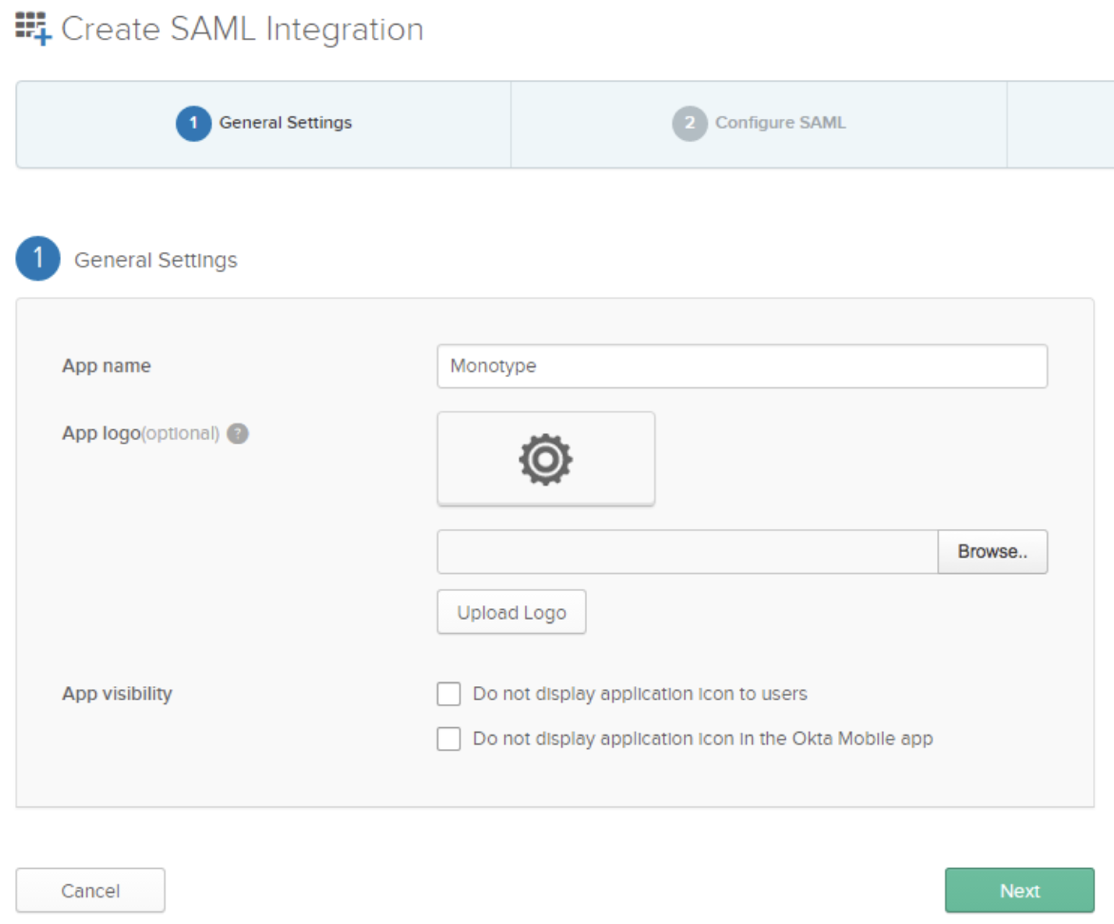

Après avoir cliqué sur “Create”, vous serez redirigé vers l’onglet General Settings dans Create SAML Integration.

-

Dans General Settings, entrez le nom de l’application – Monotype , et chargez le logo Monotype, qui se trouve ici.

-

Cliquez sur Next et vous serez redirigé vers l’onglet Configure SAML.

-

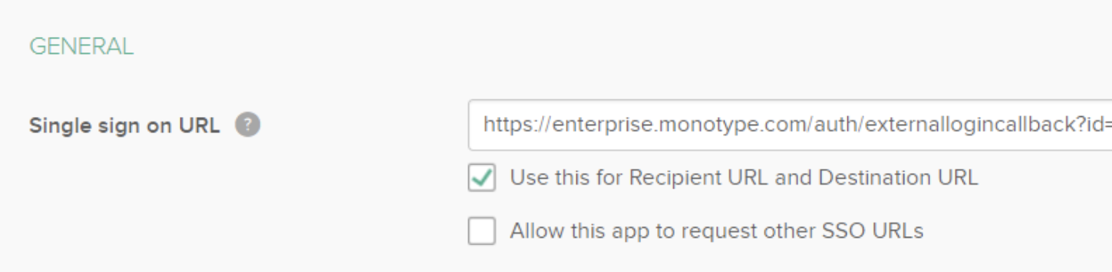

Entrez l’URL de connexion unique (SSO) et l’Audience URI dans la section General comme suit :

https://enterprise.monotype.com/auth/externallogincallback?id=xxxxx

La valeur d’identification (id) contenue dans l’URL ci-dessus (?id=xxxxx) sera fournie par Monotype lors de la création de votre compte. -

Activer l’option Use this for Recipient URL and Destination URL.

-

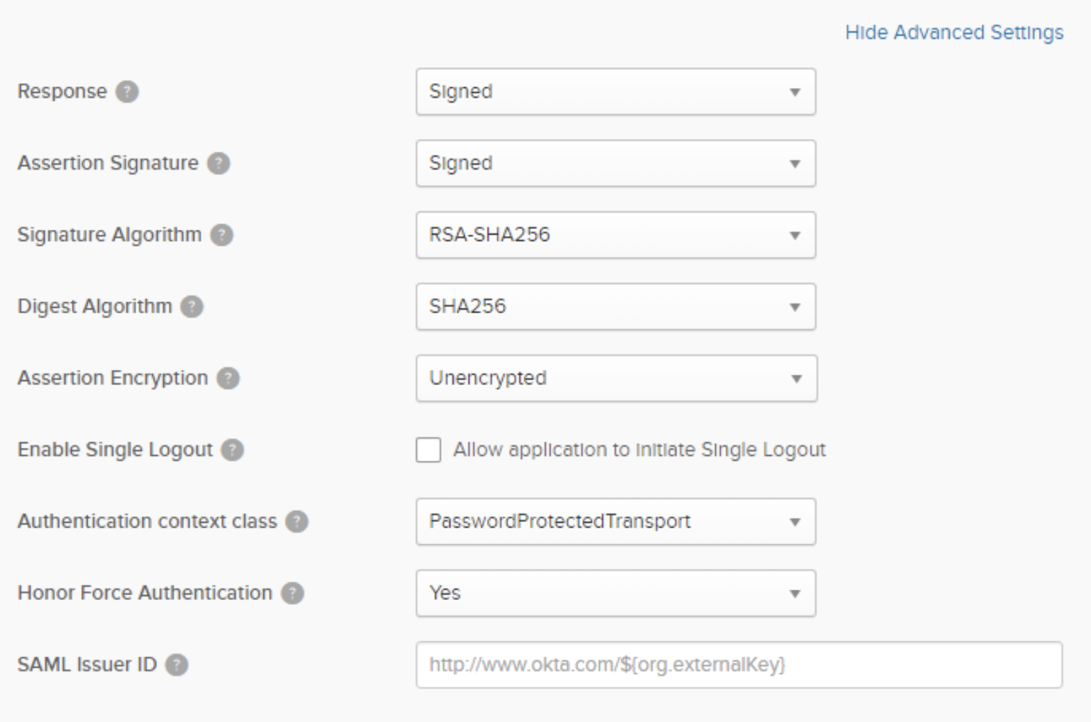

Cliquez sur Show Advanced Settings et faites correspondre les paramètres avec ceux qui suivent :

-

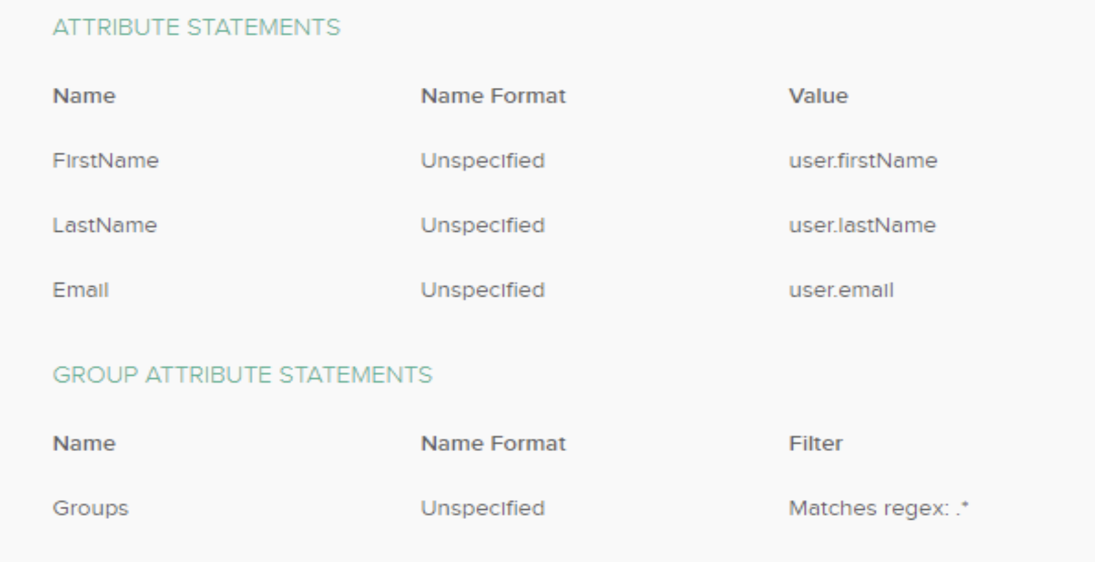

Ajoutez FirstName, LastName et Email comme attributs sous Attributes statements, et les groupes sous Group Attribute statements avec les valeurs mentionnées dans l’image suivante :

-

Pour les groupes, assurez-vous de sélectionner l’option Matches regex dans le menu déroulant et d’écrire .* dans la zone de texte.

-

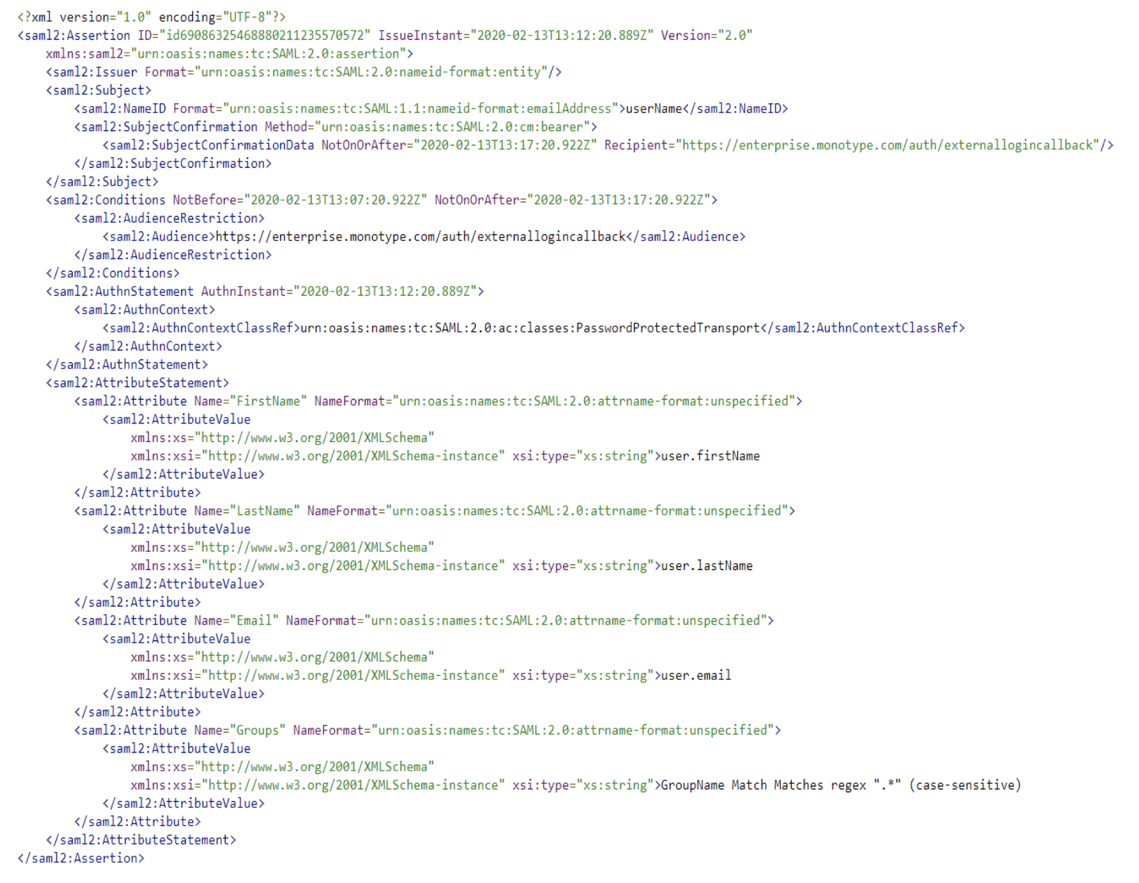

Cliquez sur Preview the SAML Assertion dans la section B. Cela ouvrira un nouvel onglet de navigateur avec un fichier XML.

-

Vérifiez le fichier XML généré automatiquement. Il doit correspondre au format XML suivant :

-

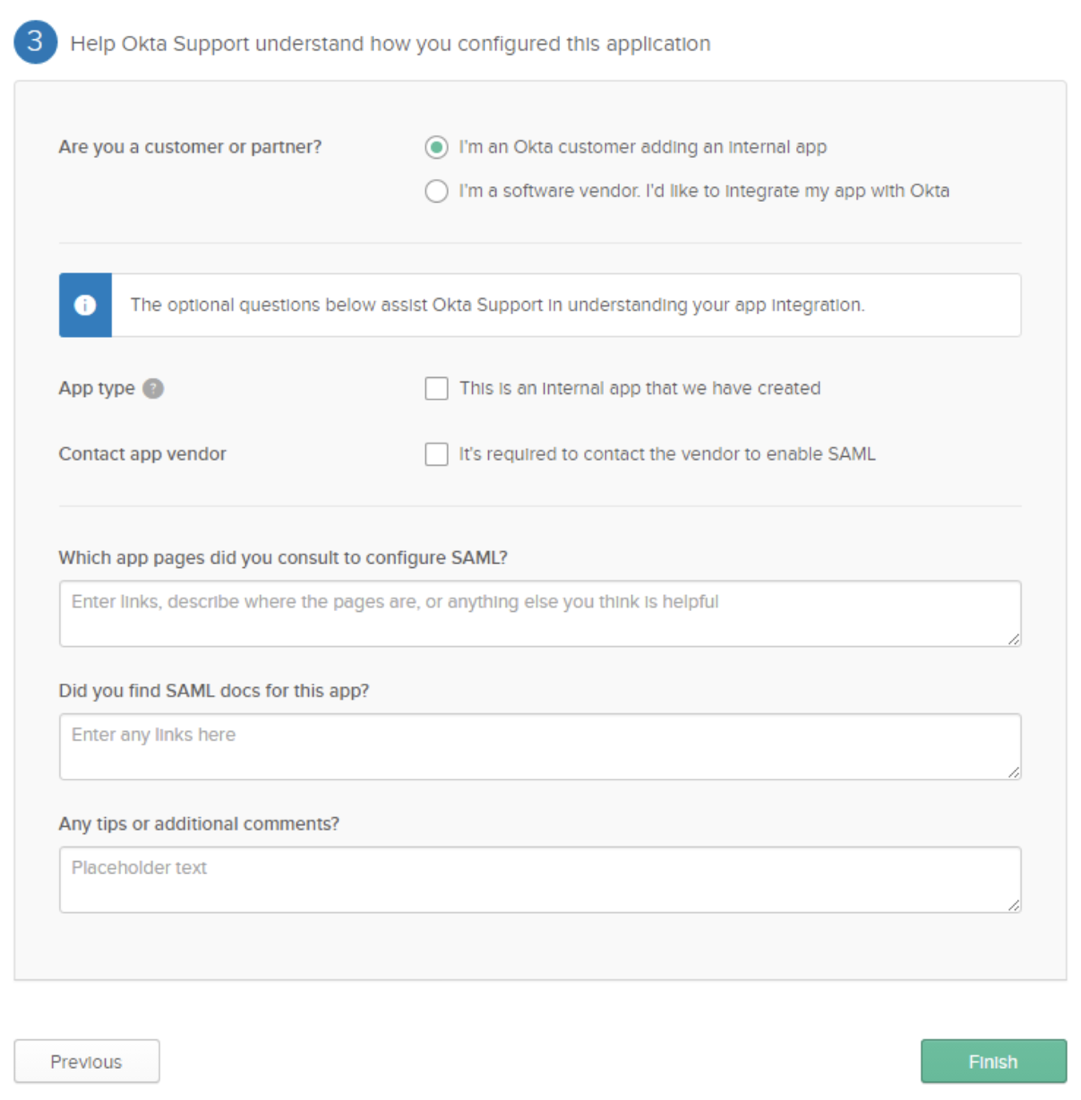

Cliquez sur Next pour aller à l’onglet “Feedback”. Sélectionnez vos options en conséquence et cliquez sur Finish. Vous serez alors redirigé vers l’onglet “Sign-on”.

-

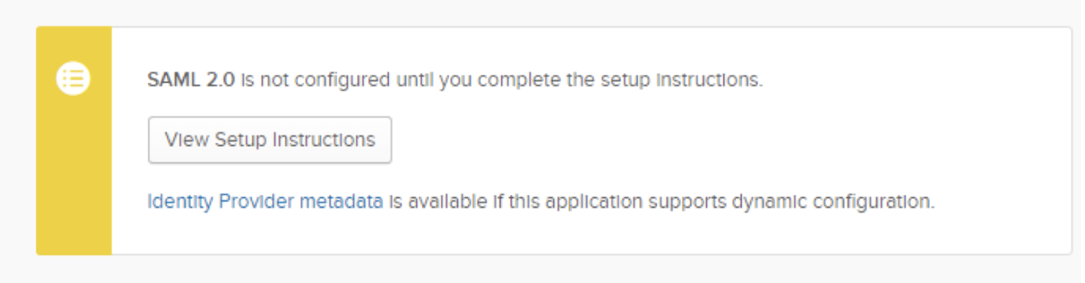

Cliquez sur Identity Provider metadata. Un fichier de métadonnées sera téléchargé. Envoyez ce fichier à [email protected] pour activer le support Monotype Fonts Okta.

-

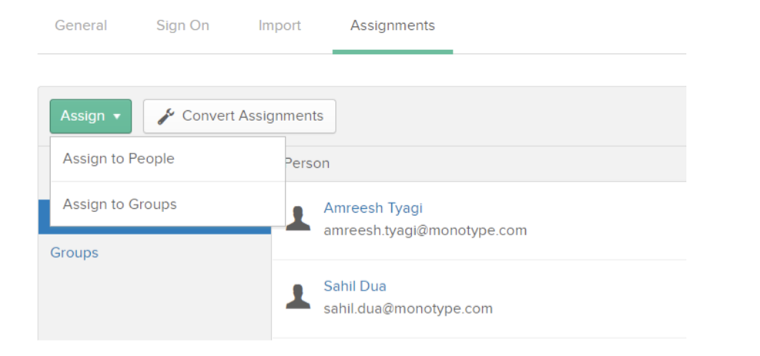

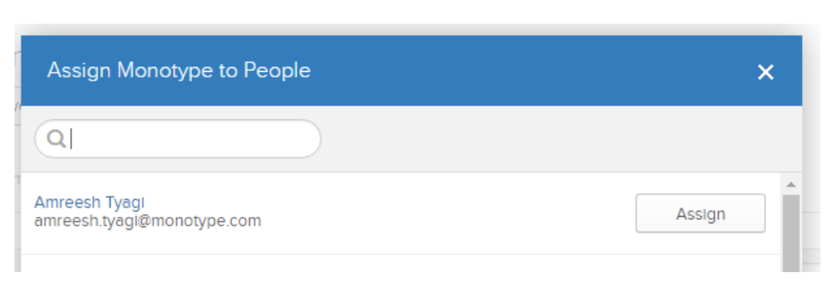

Accédez à l’onglet Assignment et attribuez l’application Monotype à des personnes ou à des groupes pour y accéder en utilisant l’option Assign to People ou Assign to Groups.

Vos utilisateurs devraient maintenant pouvoir se connecter via la page Okta SSO de votre entreprise.

Azure.

Pour activer l’identification unique (SSO) via Azure, suivez la procédure décrite ci-dessous :

-

Rendez-vous sur https://portal.azure.com.

-

Dans Azure, cliquez sur Azure Active Directory dans la barre latérale gauche.

-

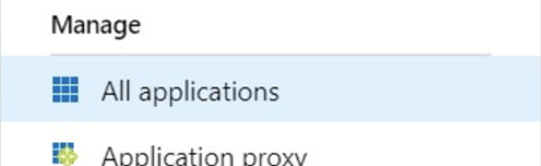

Dans le diaporama, cliquez sur All applications sous “Manage”.

-

Cliquez sur le bouton + New application.

-

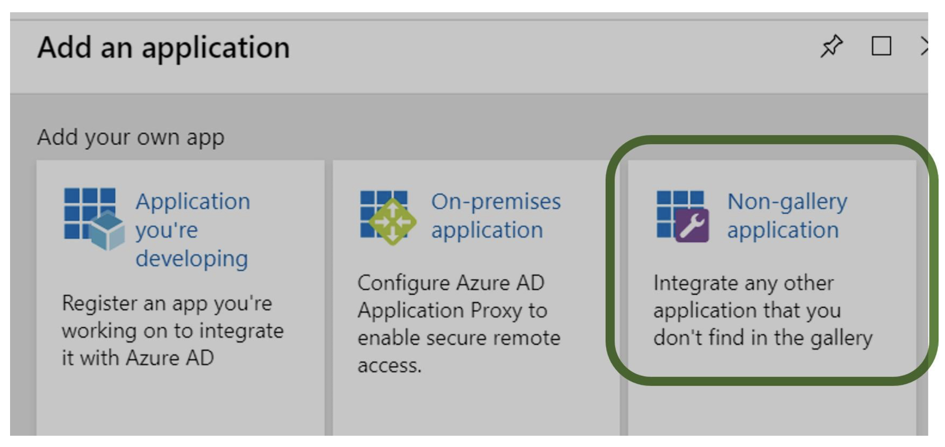

Dans la boîte de dialogue “Add an application”, sélectionnez Non-gallery application.

-

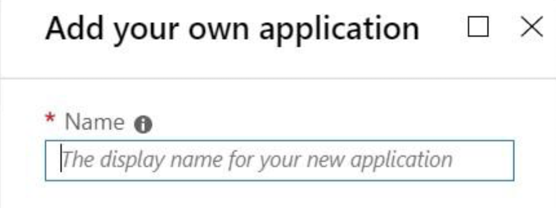

Dans la boîte de dialogue “Add your own application” qui en résulte, entrez Monotype Fonts dans le champ Name.

-

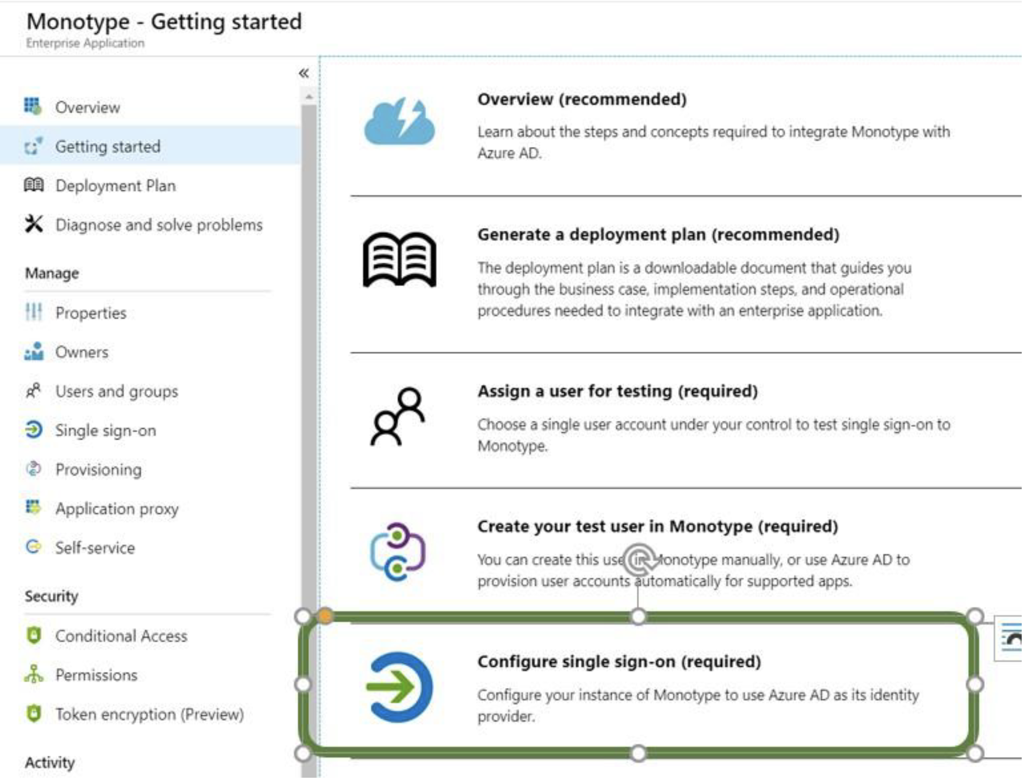

Dans le volet “Getting started”, sélectionnez Configure single sign-on (required).

-

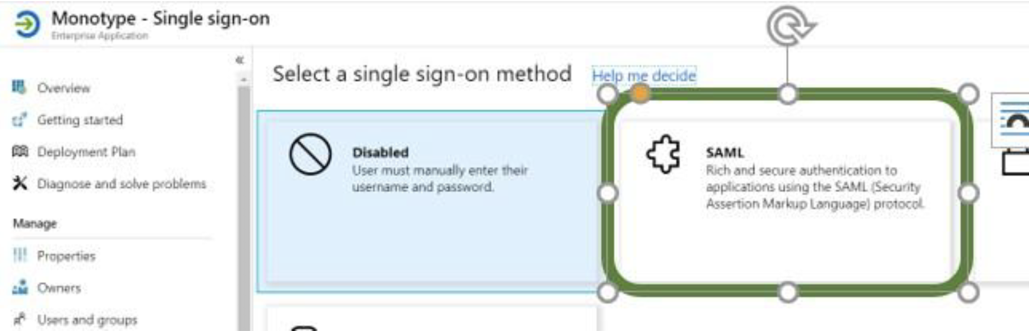

Dans la boîte de dialogue “Select a single sign-on method”, sélectionnez SAML.

-

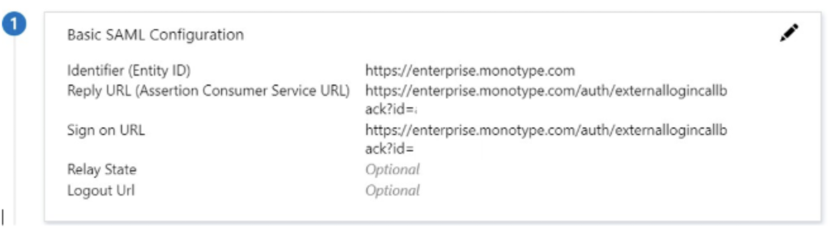

Dans le volet “Basic SAML Configuration”, utilisez ce qui suit :

Identifier (Entity ID)

https://enterprise.monotype.com

Sign on URL

https://enterprise.monotype.com/auth/externallogincallback?id=<ask_Monotype>

Reply URL

https://enterprise.monotype.com/auth/externallogincallback?id=<ask_Monotype>

-

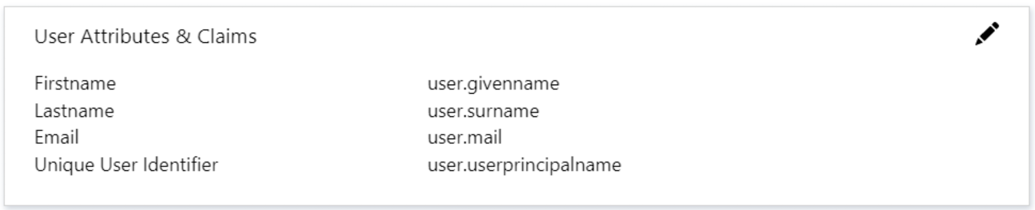

Ensuite, dans le volet “User Attributes & Claims”, cliquez sur l’icône en forme de crayon pour modifier les valeurs par défaut et les changer en ce qui suit, en supprimant tous les attributs par défaut restants :

Firstname

user.givenname

Lastname

user.surname

Email

user.mail

Unique User Identifier

user.userprincipalname

-

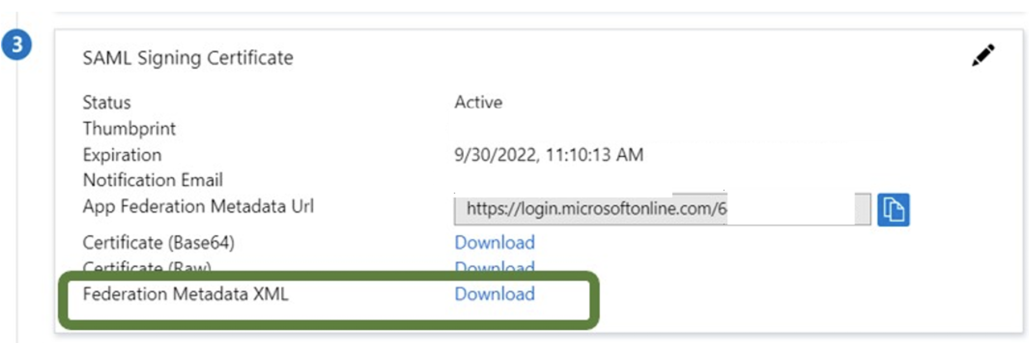

Dans le volet “SAML Signing Certificate”, téléchargez le fichier Federation Metadata XML et envoyez-le à notre équipe support pour activer le support Azure.

-

Dans le volet “SAML Signing Certificate”, téléchargez le fichier Federation Metadata XML et envoyez-le à notre équipe support pour activer le support Azure.

-

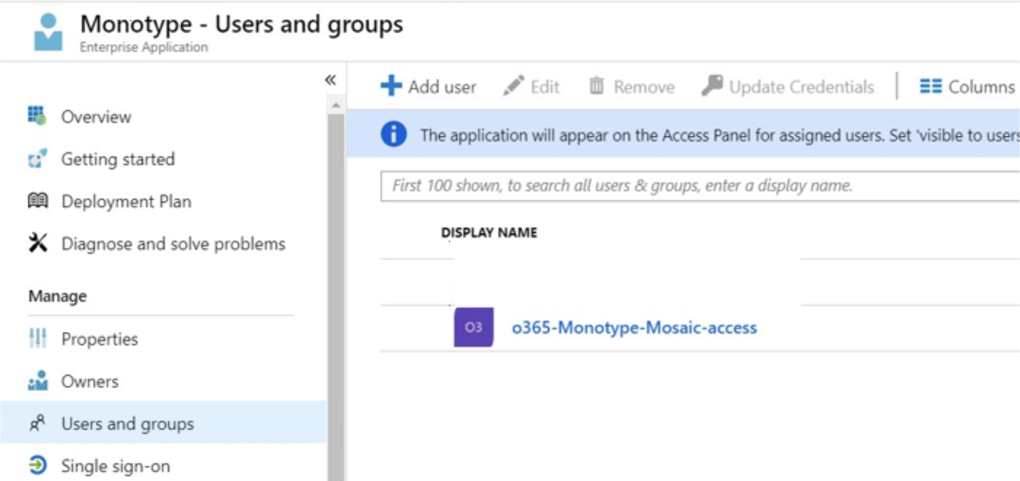

Cliquez sur Users and groups et ajoutez un nouveau groupe nommé “o365-Monotype-Fonts-access”.

Une fois configurés, vos utilisateurs devraient pouvoir se connecter via Azure SSO.

PingOne.

Pour activer l’identification unique via PingOne, suivez la procédure décrite ci-dessous :

-

Allez sur Applications → My Applications → SAML.

-

Cliquez sur “Add New Application”.

-

Sur la page Informations “Basic”, sélectionnez la catégorie qui s’applique à votre demande.

-

Saisissez le nom de la demande et une description qui permettra d’identifier votre demande aux utilisateurs.

-

Choisissez si votre demande doit être publique (figurant dans “Application Catalog”) ou privée (ne figurant pas dans “Application Catalog”, et accessible aux organisations uniquement sur invitation).

-

Facultatif : Chargez un logo et une icône à utiliser pour votre candidature. Le logo est utilisé pour les utilisateurs sur postes de travail. L’icône s’affiche pour les utilisateurs sur appareils mobiles. Le format PNG est le seul format graphique pris en charge. Vous pouvez trouver notre logo ici.

-

Cliquez sur “Continue to Next Step” et choisissez “Yes, it is SAML-enabled”.

-

Sur la page “Create Connections”, sélectionnez “SAML 2.0”.

-

Saisissez les informations suivantes :

-

Assertion Consumer Service (ACS): https://enterprise.monotype.com/auth/externallogincallback?id=<company id>

-

Entity ID: https://enterprise.monotype.com

-

Target Resource: https://enterprise.monotype.com/auth/externallogincallback?id=<company id>

-

Sélectionnez le certificat de signature publique à utiliser. PingOne utilisera ce certificat en votre nom pour signer les déclarations SAML. Vous pouvez choisir l’un ou l’autre :

-

Primary Certificate

Lorsque vous sélectionnez Primary Certificate, les métadonnées PingOne à télécharger contiennent à la fois le certificat principal et le certificat de renouvellement. -

Renewal Certificate

Lorsque vous sélectionnez Renewal Certificate, les métadonnées PingOne à télécharger ne contiennent que le certificat de renouvellement. Un certificat de renouvellement n’est disponible que trente jours avant l’expiration du certificat principal.

-

Signing Algorithm: RSA-SHA-256.

-

Encrypt Assertion: Unencrypted

-

Signed Assertions: Unchecked

-

Vérifiez que toutes les entrées sont correctes, puis cliquez sur “Continue to Next Step”. La page “SSO Attribute Requirements” s’affiche.

-

Sur la page “SSO Attribute Requirements”, cliquez sur “Add Attribute” pour ajouter à votre demande tous les attributs nécessaires au SSO.

-

Cochez la case “Required” pour tout attribut nécessitant une valeur pour SSO à votre demande.

-

Prénom - user.givenname

-

Nom - user.surname

-

E-mail - user.mail

-

Supprimez tout autre attribut par défaut.

-

Vous devez fournir les informations de connexion PingOne à chaque client qui se connecte à votre application. Cliquez sur “Download” pour récupérer toutes les métadonnées SAML pour la connexion PingOne. Veuillez envoyer ce fichier à [email protected] ou à votre représentant pour activer Monotype Fonts PingOne.

-

Cliquez sur “Continue to Next Step”.

-

Sur la page “Create Instructions”, pour “Introduction Text”, entrez le texte introduisant votre demande et fournissant toutes les instructions nécessaires aux utilisateurs.

-

Sur la page “Publish”, vérifiez que les informations sont correctes, puis cliquez sur “Save & Publish”. Si vous avez choisi de publier votre demande, celle-ci est soumise à PingOne pour enregistrement. Lorsque PingOne a traité l’enregistrement de votre demande, les informations relatives à votre demande sont publiées dans “Application Catalog”. Votre application est affichée dans la liste de votre page “My Applications”, où vous pouvez consulter ou modifier tous les paramètres de votre application selon vos besoins. Si vous avez choisi de publier votre demande à titre privé, celle-ci ne sera pas répertoriée dans “Application Catalog”. À la place, vous inviterez les clients à se connecter à votre application.