Einrichtung von Single Sign-On (SSO).

Authentifizierung über SSO.

Monotype Fonts können in verschiedene SSO-Dienste wie ADFS, Okta und andere integriert werden, so dass sich Ihre Benutzer über Ihre interne SSO-Seite mit den Netzwerk-Zugangsdaten Ihres Unternehmens anmelden können. Alternativ können sich Benutzer über SSO von enterprise.monotype.com aus einloggen.

In diesem Artikel werfen wir einen Blick auf die Einrichtung von SSO über die folgenden Identitätsplattformen:

ADFS.

Sehen wir uns an, wie Sie eine vertrauenswürdige Verbindung zwischen Monotype-Fonts und dem ADFS-Server (Active Directory Federation Service) Ihres Unternehmens einrichten können, um eine kennwortlose Authentifizierung zu ermöglichen, die zu einer schnelleren und einfacheren Einarbeitung führt.

-

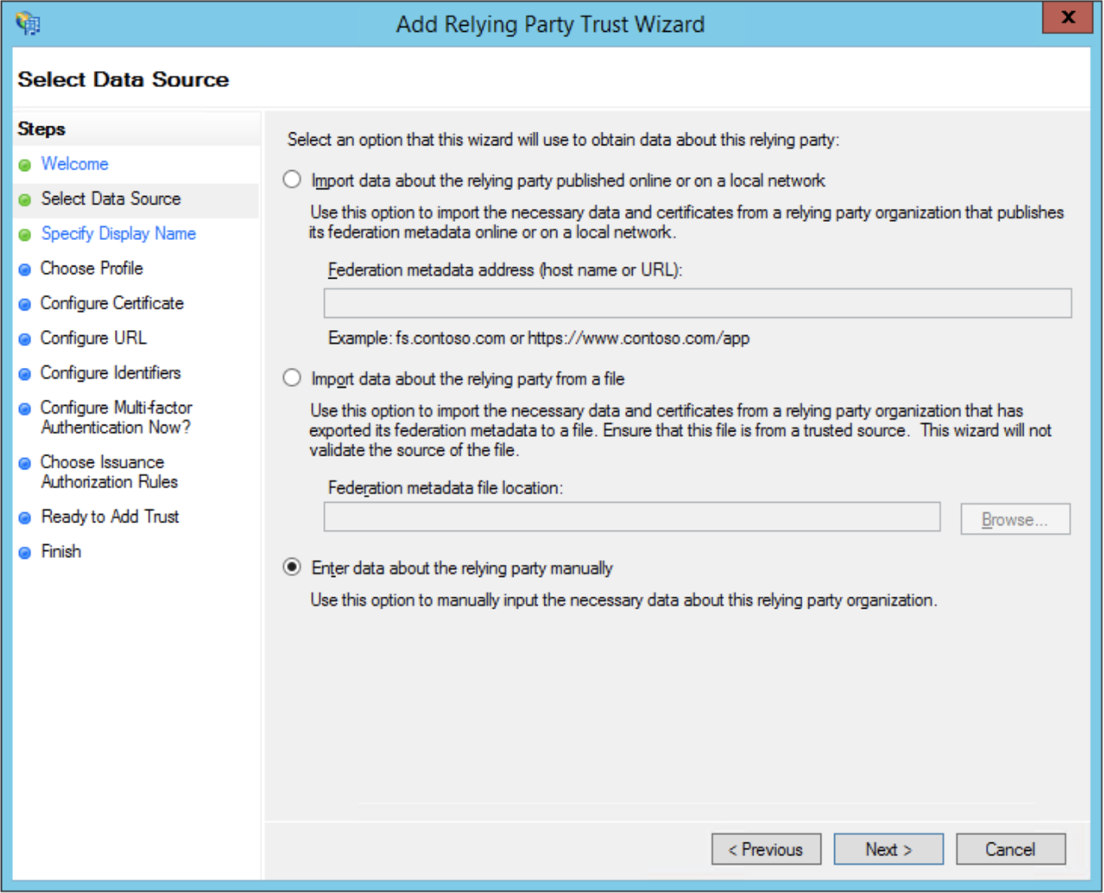

Klicken Sie auf Datenquelle auswählen und wählen Sie Daten über die Vertrauenspersonen manuell eingeben.

-

Ordnen Sie einen Anzeigenamen zu.

-

Wählen Sie ADFS-Profil. Die Zuweisung eines optionalen Zertifikats ist nicht erforderlich.

-

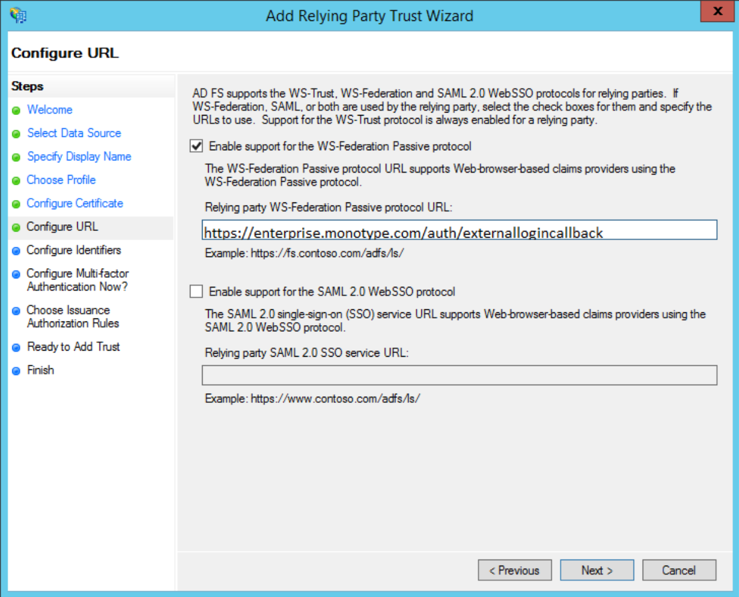

Wählen Sie Unterstützung für die WS-Federation Passive Protokoll-URL aktivieren und verwenden Sie die folgende Callback-URL:

https://enterprise.monotype.com/auth/external

-

Klicken Sie auf Configure Identifiers und fügen Sie Folgendes in das Feld Relying party trust identifiers ein:

https://enterprise.monotype.com/auth/external

Hinweis: Bitte wenden Sie sich an unser Support-Team, um eine eindeutige Rückruf-URL anzugeben. -

Sie können wahlweise eine Multi-Faktor-Berechtigung zuweisen oder diese ganz überspringen.

-

Wählen Sie Alle Benutzer zulassen in Berechtigungsregeln.

-

Überprüfen Sie unbedingt - Öffnen Sie das Dialogfeld “Anspruchsregeln bearbeiten” für diese Vertrauensperson, wenn der Assistent geschlossen wird.

-

Klicken Sie im Dialogfeld Anspruchsregeln bearbeiten auf Regel hinzufügen.

-

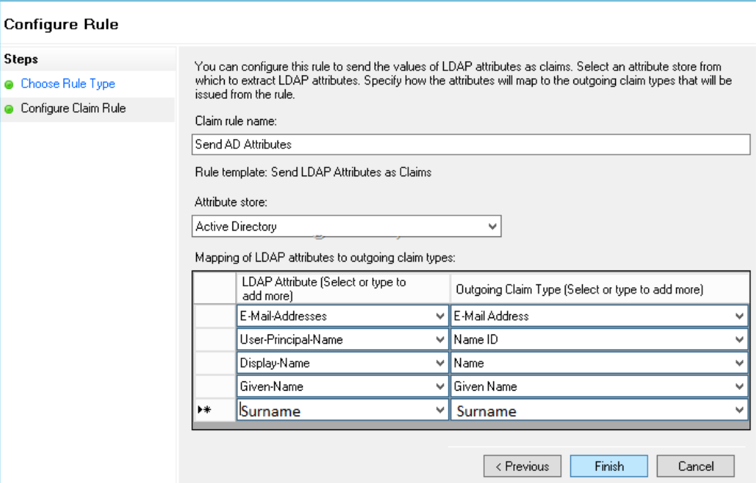

Verwenden Sie die Vorlage LDAP-Attribute als Ansprüche senden.

-

Konfigurieren Sie die Anspruchsregel wie folgt:

-

Klicken Sie auf Fertigstellen.

Sobald ADFS eingerichtet ist und das Vertrauen zwischen Monotype und ADFS hergestellt ist, können sich Ihre Benutzer über SSO anmelden.

Okta.

Befolgen Sie die unten aufgeführten Schritte, um Monotype-Fonts in die Okta Ihres Unternehmens zu integrieren und eine kennwortlose Authentifizierung zu ermöglichen:

-

Bevor Sie beginnen, stellen Sie sicher, dass Sie über Anwendungs- oder Systemadministrationsrechte in Okta verfügen.

-

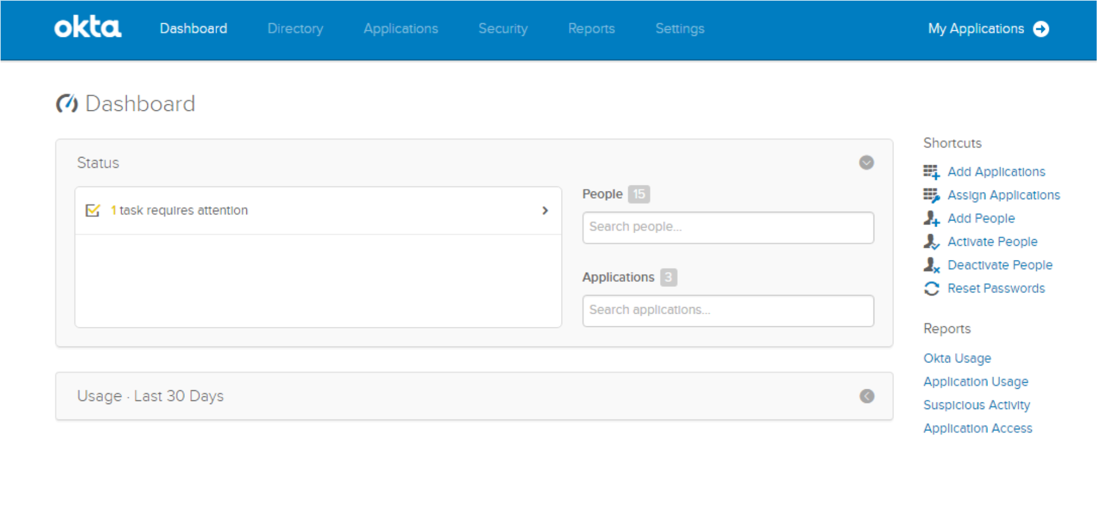

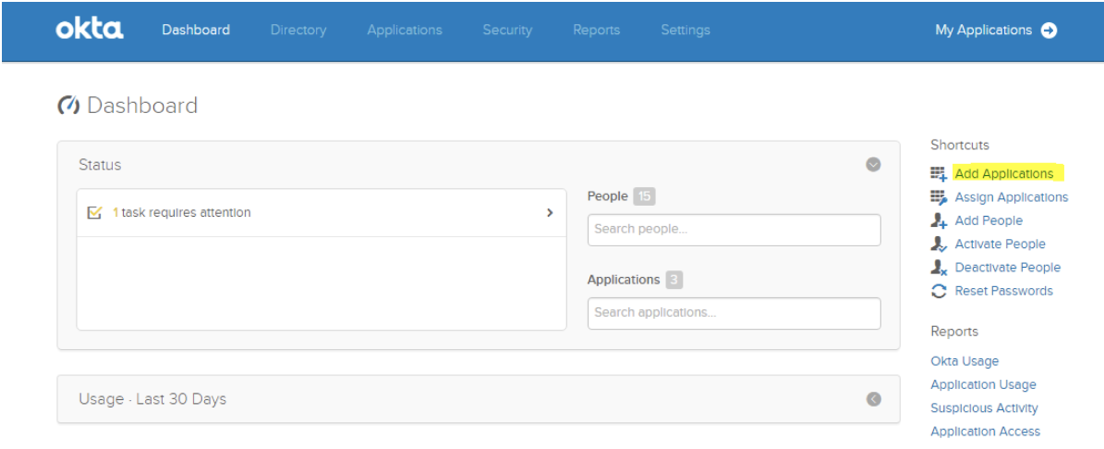

Melden Sie sich mit Ihren Admin-Zugangsdaten bei Ihrer Okta-Anwendung an und navigieren Sie zur Admin-Dashboard-Seite.

-

Stellen Sie sicher, dass sich die Benutzeroberfläche im klassischen UI-Modus und nicht in der Developer Console befindet.

-

Klicken Sie im Menü Verknüpfungen auf Anwendungen hinzufügen.

-

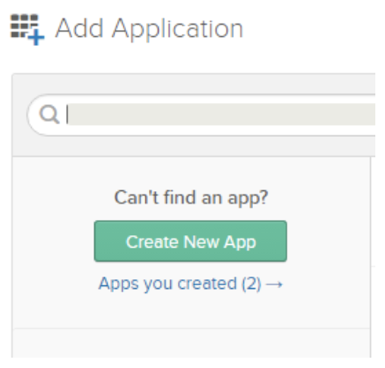

Klicken Sie in der linken Sidebar auf Neue Anwendung erstellen.

-

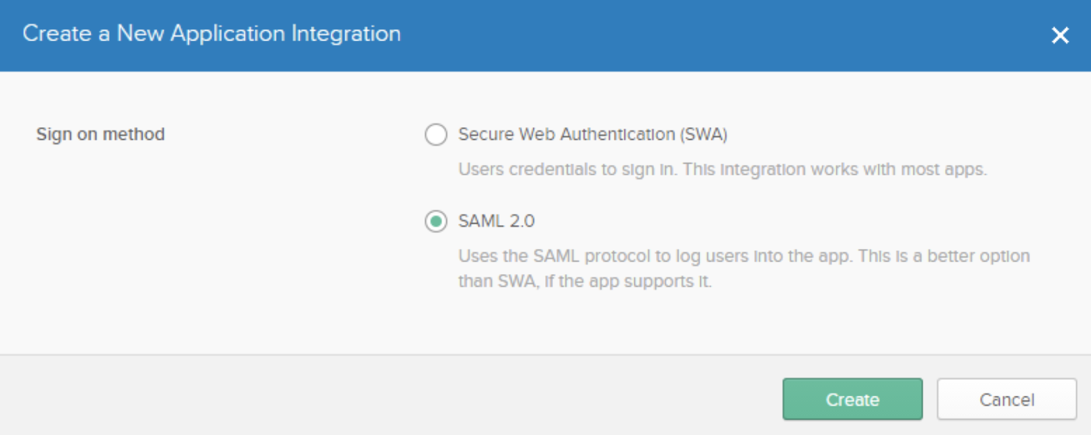

Wählen Sie die Anmeldemethode als SAML 2.0 und klicken Sie auf Erstellen.

-

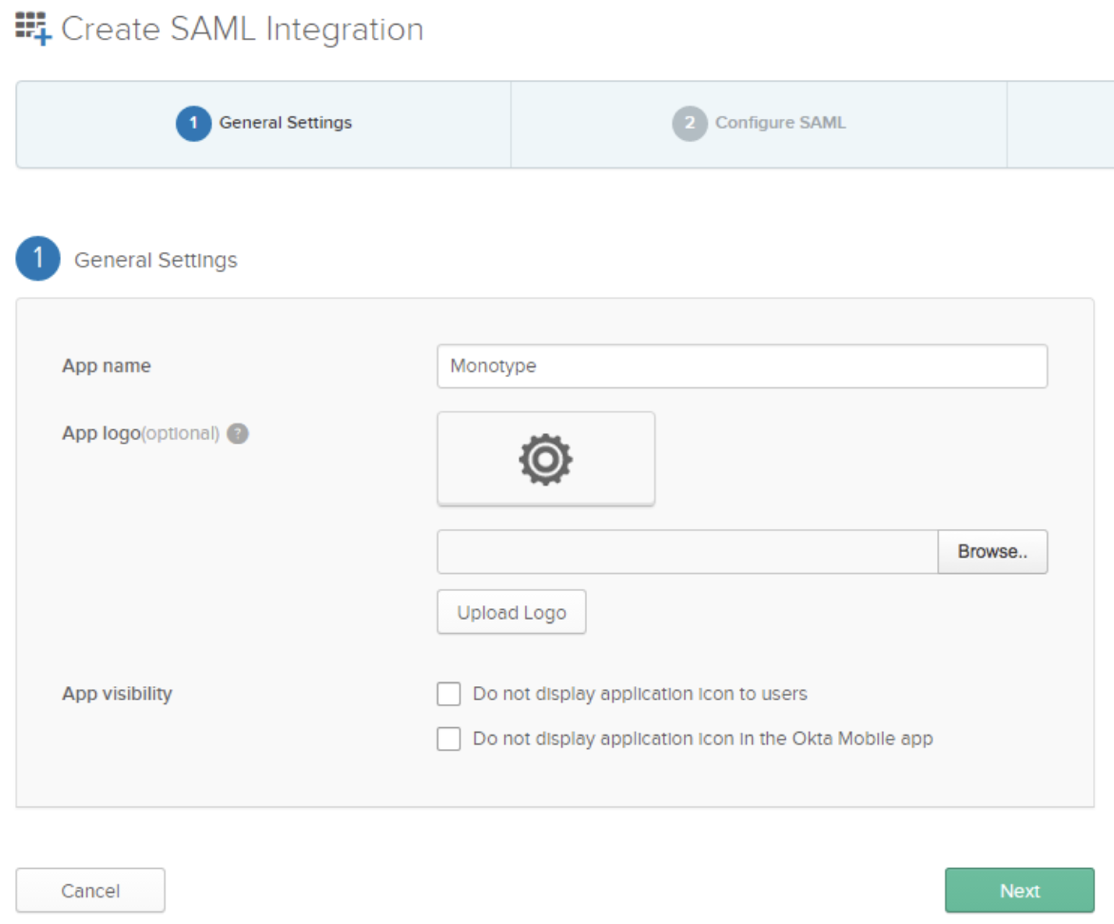

Nachdem Sie auf Create geklickt haben, werden Sie auf die Registerkarte General Settings innerhalb von Create SAML Integration weitergeleitet.

-

Geben Sie unter Allgemeine Einstellungen den Namen der AnwendungMonotypeein und laden Sie das Monotype-Logo hoch, das Sie hier finden.

-

Klicken Sie auf Weiter und Sie werden auf die Registerkarte SAML konfigurieren weitergeleitet.

-

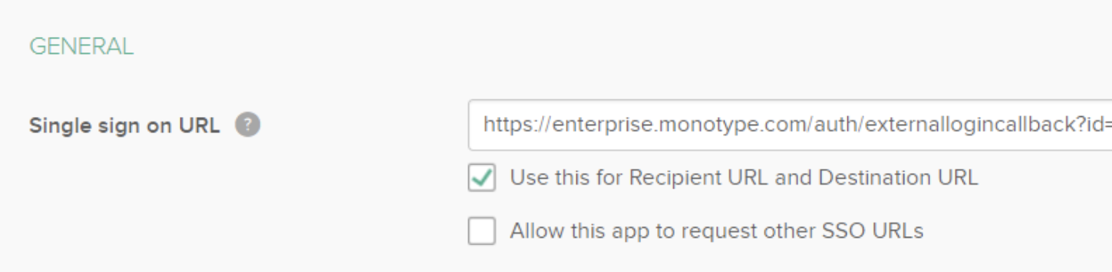

Geben Sie die Single-Sign-on-URL und die Publikums-URI im Abschnitt “Allgemein” wie folgt ein:

https://enterprise.monotype.com/auth/externallogincallback?id=xxxxx

Der in der obigen URL enthaltene id-Wert (?id=xxxxx) wird von Monotype bei der Einrichtung Ihres Firmenkontos bereitgestellt. -

Aktivieren Sie das Kontrollkästchen Use this for Recipient URL and Destination URL.

-

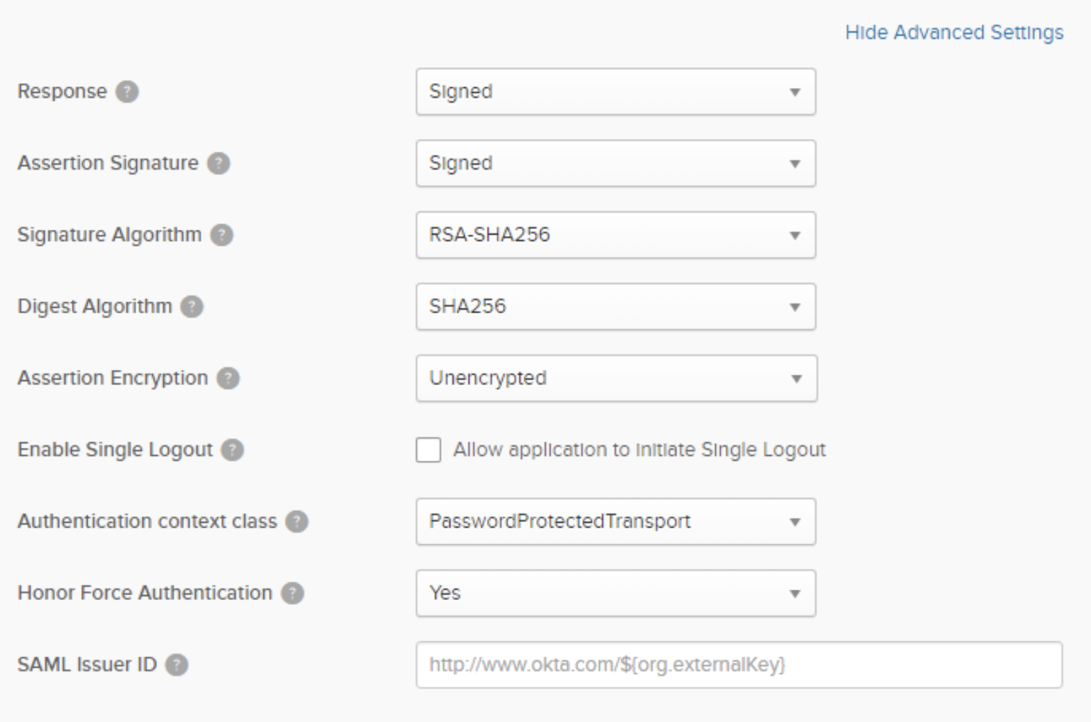

Klicken Sie auf Erweiterte Einstellungen anzeigen und passen Sie die Einstellungen wie folgt an:

-

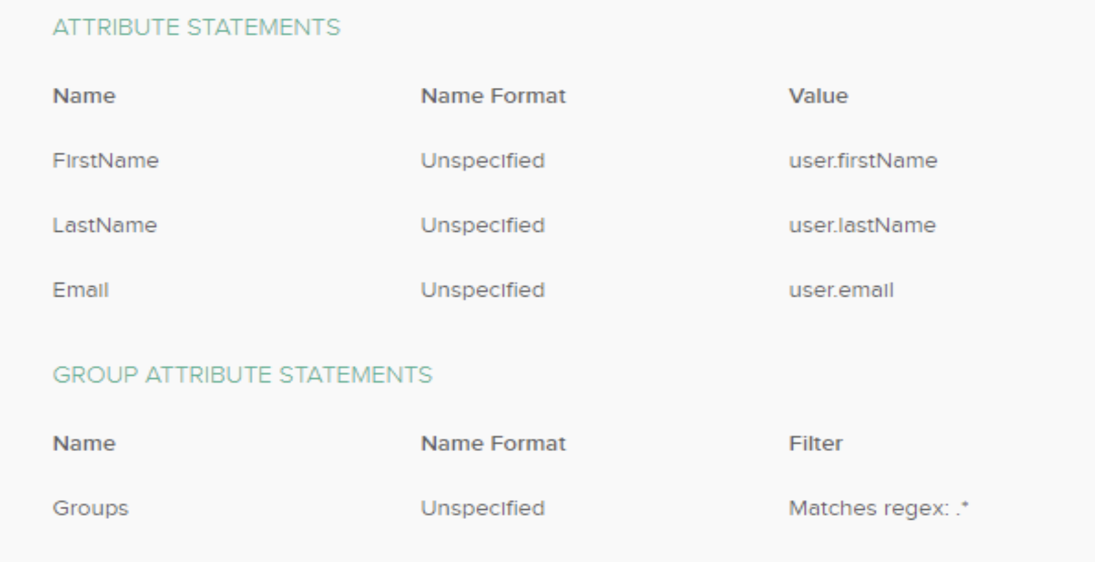

Fügen Sie Vorname, Nachname und E-Mail als Attribute unter Attribut-Anweisungen und Gruppen unter Gruppenattribut-Anweisungen zusammen mit den in der folgenden Abbildung erwähnten Werten hinzu:

-

Wählen Sie für Gruppen unbedingt Matches regex aus dem Dropdown-Menü und schreiben Sie .* in das Textfeld.

-

Klicken Sie unter Abschnitt B auf Vorschau der SAML-Assertion. Es öffnet sich ein neues Browser-Register mit XML.

-

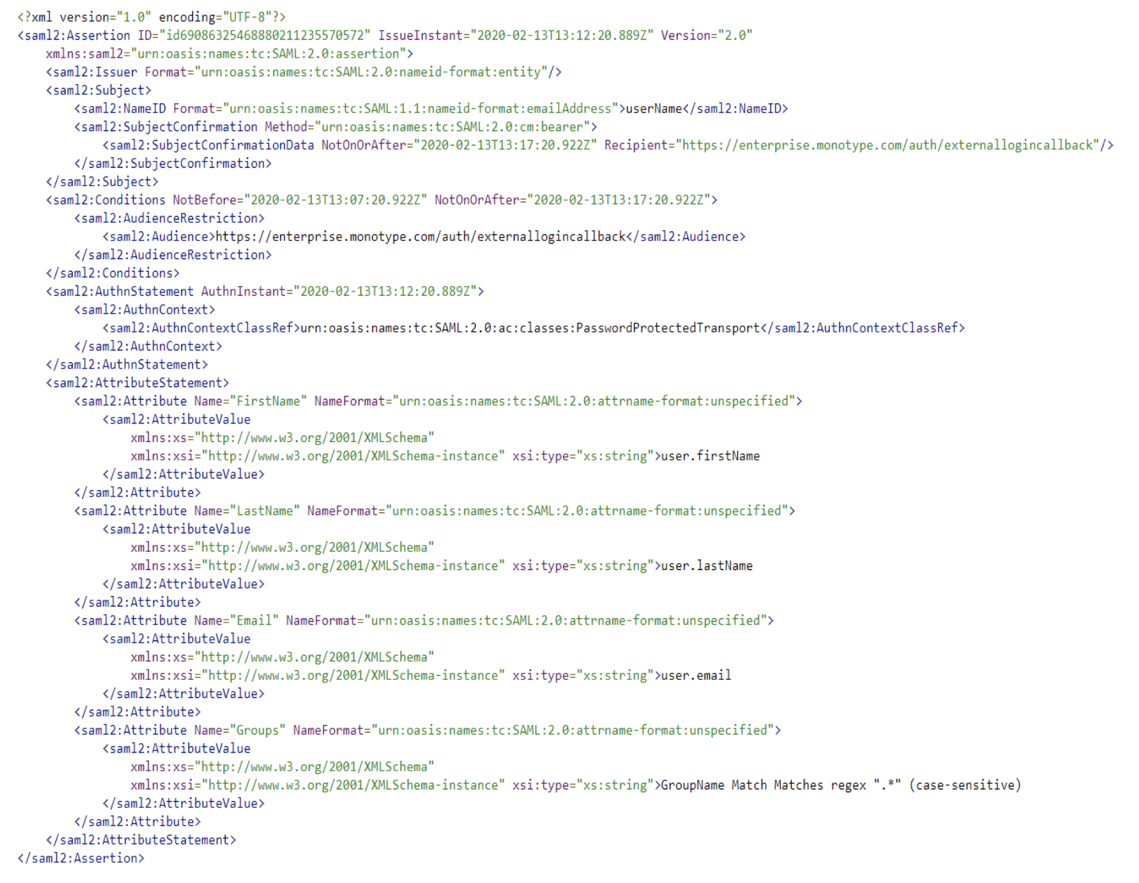

Überprüfen Sie automatisch generiertes XML. Es sollte dem folgenden XML-Format entsprechen:

-

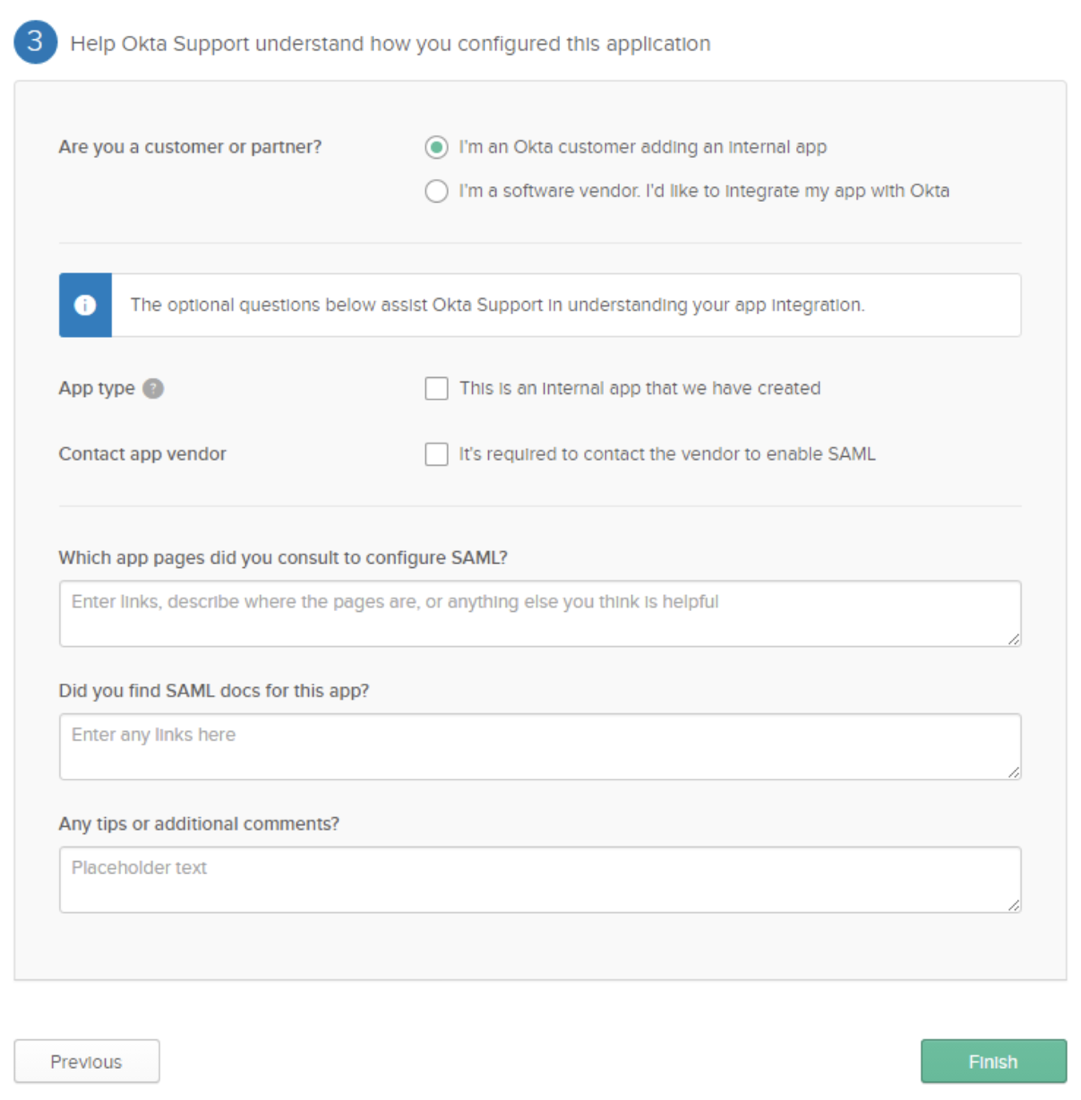

Klicken Sie auf Weiter, um zur Registerkarte “Feedback” zu gelangen. Wählen Sie Ihre Optionen entsprechend aus und klicken Sie auf Fertigstellen. Dadurch werden Sie auf die Registerkarte “Anmeldung” weitergeleitet.

-

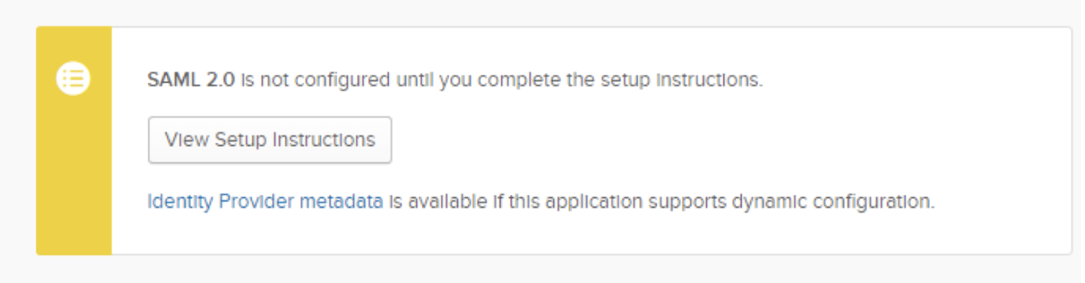

Klicken Sie auf Identity Provider-Metadaten. Dadurch wird eine Metadaten-Datei heruntergeladen. Senden Sie diese Datei an [email protected], um die Unterstützung von Monotype Okta zu aktivieren.

-

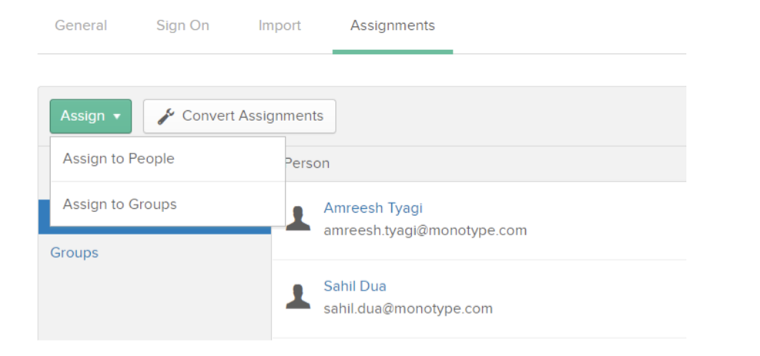

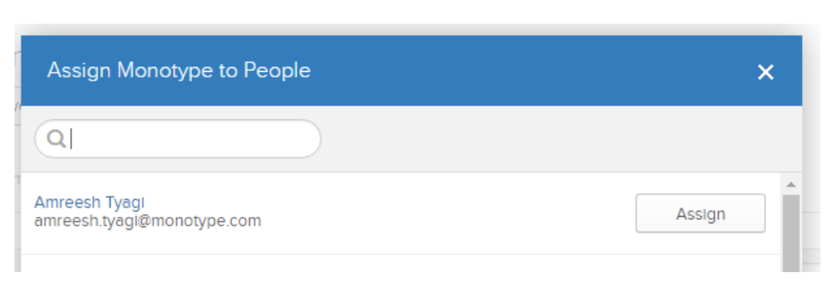

Navigieren Sie zur Registerkarte Zuordnung und ordnen Sie die Monotype-Anwendung über Zuordnen zu Personen oder Zuordnen zu Gruppen Personen oder Gruppen zu, um darauf zuzugreifen.

Ihre Benutzer sollten sich jetzt über die Okta SSO-Seite Ihres Unternehmens anmelden können.

Azure.

Um Single Sign-On über Azure zu aktivieren, befolgen Sie das unten beschriebene Verfahren:

-

Gehen Sie auf https://portal.azure.com.

-

Klicken Sie in Azure in der linken Sidebar auf Azure Active Directory.

-

Klicken Sie im Slideout unter “Verwalten” auf Alle Anwendungen.

-

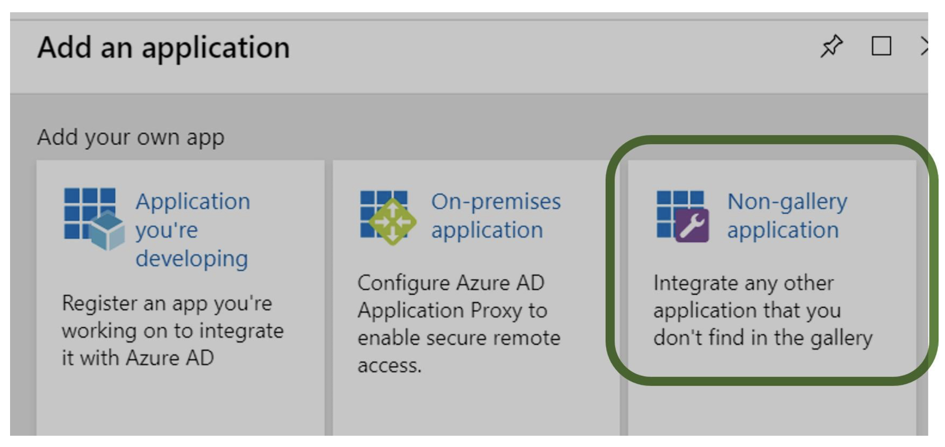

Klicken Sie auf die Schaltfläche + Neue Anwendung.

-

Wählen Sie im Dialogfeld “Anwendung hinzufügen” die Option Nicht-Galerieanwendung.

-

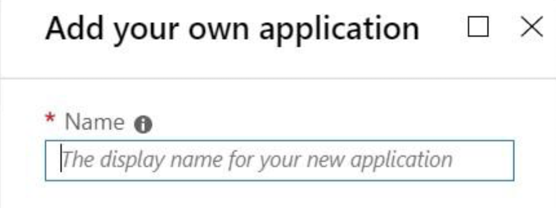

Geben Sie im daraufhin erscheinenden Dialog “Eigene Anwendung hinzufügen” Monotype-Schriften in das Feld Name ein.

-

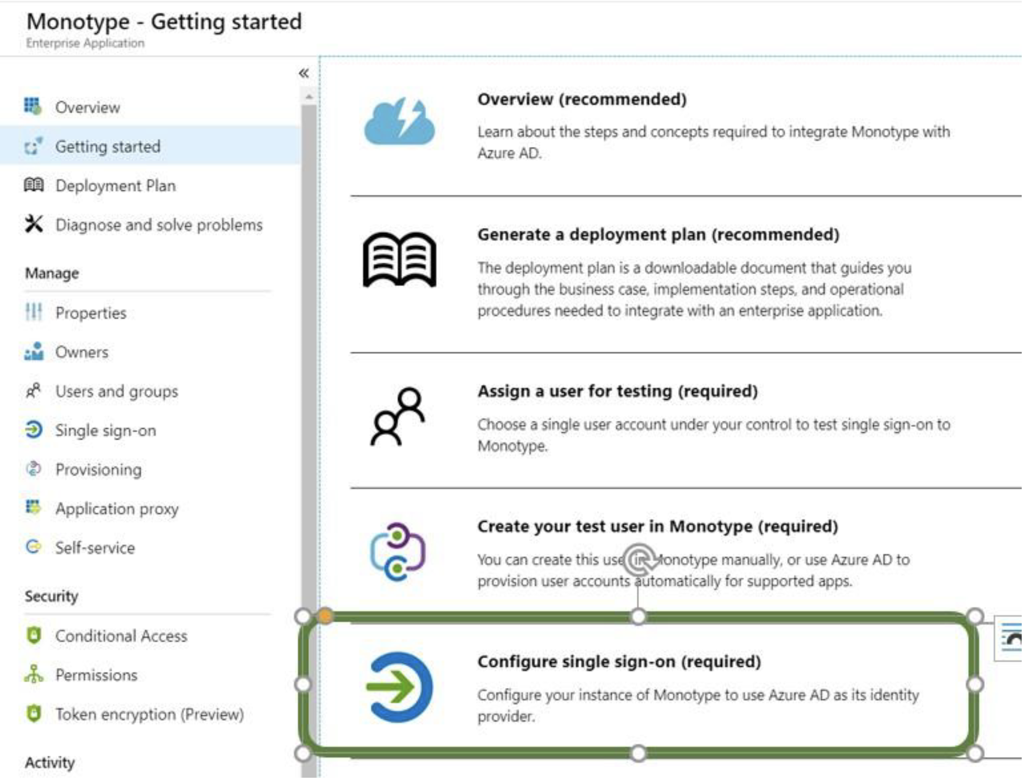

Wählen Sie im Bereich “Erste Schritte” die Option Single Sign-On konfigurieren (erforderlich).

-

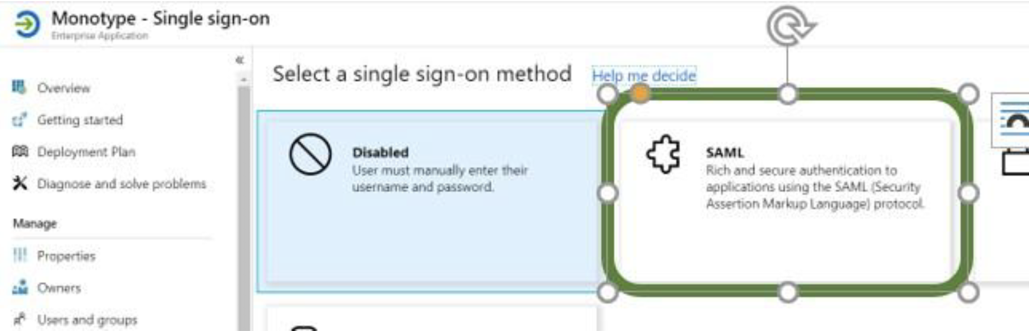

Wählen Sie im Dialogfeld “Wählen Sie eine Einzelanmeldungsmethode” die Option SAML.

-

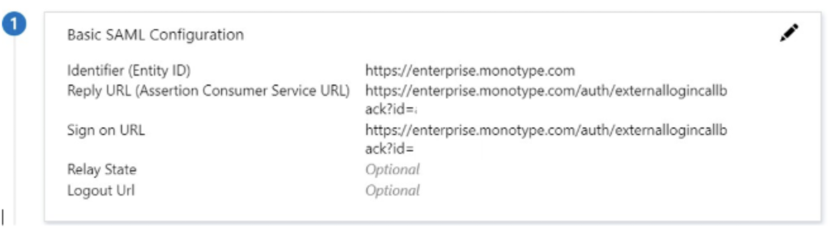

Verwenden Sie im Bereich “SAML-Grundkonfiguration” Folgendes:

Identifier (Entity ID)

https://enterprise.monotype.com

Sign-on URL

https://enterprise.monotype.com/auth/externallogincallback?id=<ask_Monotype>

Reply URL

https://enterprise.monotype.com/auth/externallogincallback?id=<ask_Monotype>

-

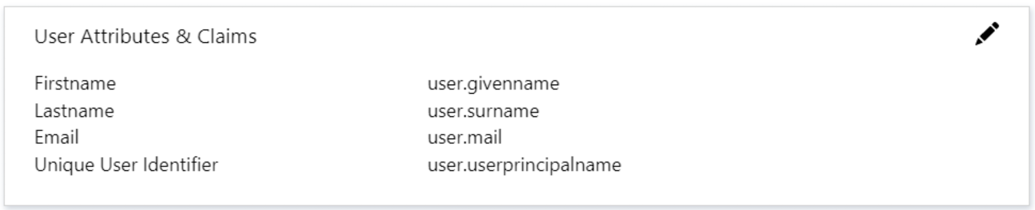

Als nächstes klicken Sie im Bereich “Benutzerattribute & Ansprüche” auf das Bleistift-Symbol, um die Standardeinstellungen zu bearbeiten und sie wie folgt zu ändern, wobei alle verbleibenden Standardattribute gelöscht werden:

Vorname

benutzer.givenname

Nachname

benutzer.nachname

E-mail

benutzer.mail

Eindeutiger Benutzer-Identifikator

benutzer.benutzerhauptname

-

Nach der Bearbeitung sollte Ihr Bereich “Benutzerattribute & Ansprüche” mit dem folgenden übereinstimmen:

-

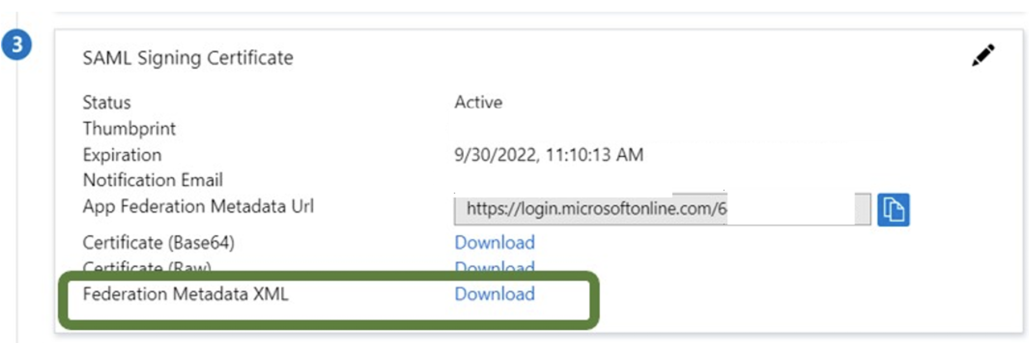

Laden Sie im Bereich “SAML-Signaturzertifikat” die XML-Datei mit den Metadaten der Föderation herunter und senden Sie sie an unser Kundensupport-Team, um den Azure-Support zu aktivieren.

-

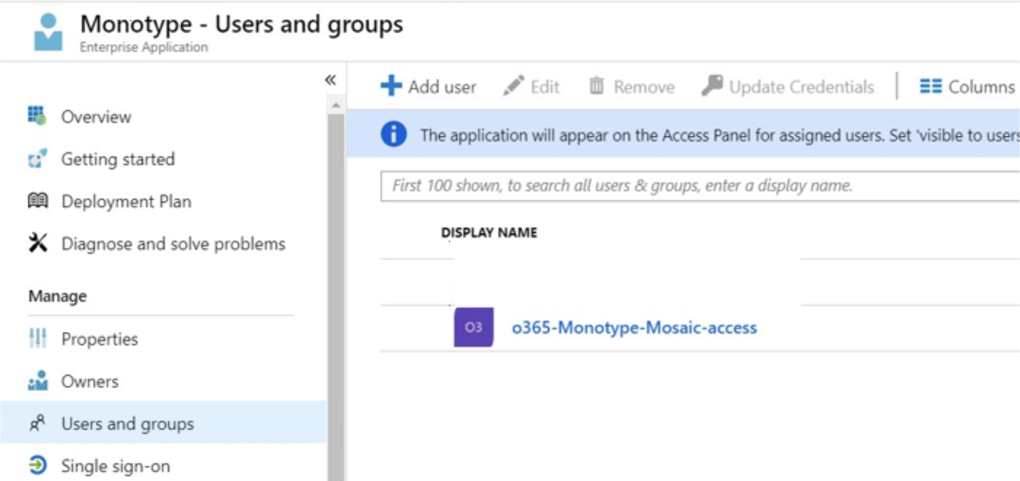

Klicken Sie auf Benutzer und Gruppen und fügen Sie eine neue Gruppe namens “o365-Monotype-Fonts-access” hinzu.

Sobald sie eingerichtet sind, sollten sich Ihre Benutzer über Azure SSO einloggen können.

PingOne.

Um Single Sign-On über PingOne zu aktivieren, befolgen Sie das unten beschriebene Verfahren:

-

Gehen Sie zu Anwendungen → Meine Anwendungen → SAML.

-

Klicken Sie auf Neue Anwendung hinzufügen.

-

Wählen Sie auf der Seite Grundlegende Informationen die Kategorie aus, die auf Ihre Bewerbung zutrifft.

-

Geben Sie den Namen der Anwendung und eine Beschreibung ein, die Ihre Anwendung gegenüber den Benutzern identifiziert.

-

Wählen Sie aus, ob Ihr Antrag öffentlich zugänglich (im Antragskatalog aufgeführt) oder privat verfügbar sein soll (nicht im Antragskatalog aufgeführt und für Organisationen nur auf Ihre Einladung hin zugänglich).

-

Fakultativ: Laden Sie ein Logo und ein Symbol zur Verwendung für Ihre Anwendung hoch. Das Logo wird für Workstation-Benutzer verwendet. Das Symbol wird für mobile Benutzer angezeigt. PNG ist das einzige unterstützte Grafikformat. Sie können unser Logo hier finden.

-

Klicken Sie auf Weiter zum nächsten Schritt und wählen Sie Ja, es ist SAML-fähig.

-

Wählen Sie auf der Seite Verbindungen erstellen die SAML 2.0

-

Geben Sie die folgenden Informationen ein:

-

Assertion Consumer Service (ACS): https://enterprise.monotype.com/auth/externallogincallback?id=<company id>

-

Entitäts-ID: https://enterprise.monotype.com

-

Ziel-Ressource: https://enterprise.monotype.com/auth/externallogincallback?id=<company id>

-

Wählen Sie das zu verwendende öffentliche Signaturzertifikat aus. PingOne wird dieses Zertifikat in Ihrem Namen zum Signieren von SAML-Aussagen verwenden. Sie können eines von beiden wählen:

-

Primary Certificate

Wenn Sie das Primärzertifikat auswählen, enthalten die PingOne-Metadaten zum Herunterladen sowohl das Primär- als auch das Erneuerungszertifikat. -

Renewal Certificate

Wenn Sie das Erneuerungszertifikat auswählen, enthalten die PingOne-Metadaten zum Herunterladen nur das Erneuerungszertifikat. Ein Erneuerungszertifikat ist nur dreißig Tage vor Ablauf des Primärzertifikats verfügbar.

-

Signierungs-Algorithmus: RSA-SHA-256.

-

Behauptung verschlüsseln: Unverschlüsselt

-

Unterzeichnete Behauptungen: Nicht angekreuzt

-

Überprüfen Sie, ob alle Einträge korrekt sind, und klicken Sie dann auf Weiter zum nächsten Schritt. Die Seite Anforderungen an SSO-Attribute wird angezeigt.

-

Klicken Sie auf der Seite Anforderungen an SSO-Attribute auf Attribut hinzufügen, um alle für SSO erforderlichen Attribute zu Ihrer Anwendung hinzuzufügen.

-

Klicken Sie auf das Ankreuzfeld Erforderlich für alle Attribute, die einen Wert für SSO in Ihrer Anwendung erfordern.

-

Vorname - benutzer.givenname

-

Nachname - benutzer.nachname

-

E-Mail - benutzer.mail

-

Löschen Sie alle anderen Standardattribute.

-

Sie müssen jedem Kunden, der sich mit Ihrer Anwendung verbindet, die PingOne-Verbindungsinformationen zur Verfügung stellen. Klicken Sie auf Download, um alle SAML-Metadaten für die PingOne-Verbindung abzurufen. Bitte senden Sie diese Datei an [email protected] oder an Ihren Kundenbetreuer, um Monotype Fonts PingOne zu aktivieren.

-

Klicken Sie auf Weiter zum nächsten Schritt.

-

Geben Sie auf der Seite Anweisungen erstellen als Einführungstext einen Text ein, der Ihre Anwendung vorstellt und den Benutzern alle notwendigen Anweisungen gibt.

-

Überprüfen Sie auf der Seite Veröffentlichen, ob die Informationen korrekt sind, und klicken Sie dann auf Speichern & Veröffentlichen. Wenn Sie sich dafür entschieden haben, Ihre Anwendung öffentlich zu publizieren, wird sie bei PingOne zur Registrierung eingereicht. Wenn PingOne die Anmeldung für Ihre Anwendung bearbeitet hat, werden Ihre Anwendungsinformationen im Anwendungskatalog veröffentlicht. Ihre Anwendung wird im Verzeichnis auf Ihrer Seite Meine Anwendungen angezeigt, wo Sie bei Bedarf alle Ihre Anwendungseinstellungen einsehen oder bearbeiten können. Wenn Sie sich dafür entschieden haben, Ihre Anwendung privat zu veröffentlichen, wird die Anwendung nicht im Anwendungskatalog aufgeführt. Stattdessen werden Sie Kunden einladen, eine Verbindung zu Ihrer Anwendung herzustellen.